6 viisi, kuidas ühendada WiFi naabri- ja kaitsemeetoditega

Erinevalt ettevõtte juurdepääsupunktidest on naaberruumendid palju rohkem haavatavad. Eriprogrammide (Wifite jne) abil on Wi-Fi vaimustav isegi ilma häkkerideta oskusteta. Kindlasti on isegi teie naabrid ruuteri konfiguratsioonis probleeme või ei maksa paroole. See artikkel on kasulik neile, kes soovivad teada, kuidas WiFi naabeliga ühendust luua, ja need, kes soovivad end vabalt kaitsta Freebies'i armastajate eest.

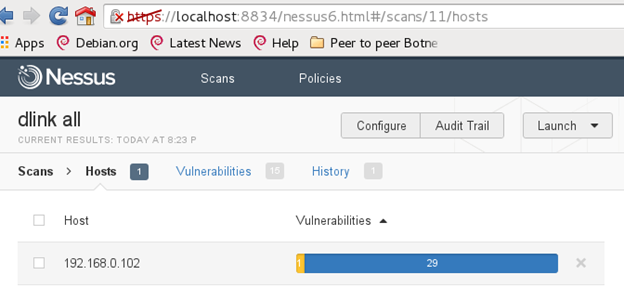

Häkkimismeetod sõltub naabri WiFi-võrgu konfiguratsioonist. Iga ohutusstandardis on haavatavusi, mis võivad kasutada ründaja oma eesmärkidel.

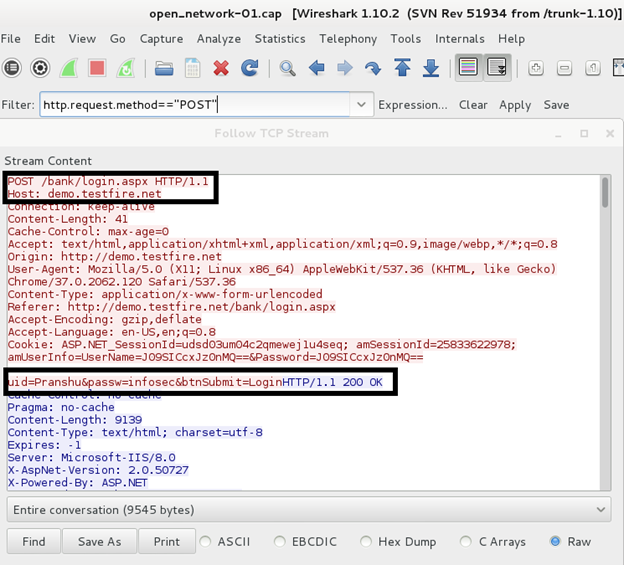

Avatud juurdepääs

Outdoor Hotspot on haruldane nähtus, kuid see on olemas. Paketid ei allu krüpteerib, iga kasutaja saab liiteerida, rakendades aarodump-ng utiliit. Katkestatud andmeid analüüsitakse Wiresharkis.

Nüüd on ebatõenäoline, sest isikuandmetega töötavad saidid kasutavad turvalist ühendust (HTTPS).

Kaitse meetod: panna keeruline WPA-2 võti ruuterile. Kui töötate läbi Wi-Fi kaudu, kasutage HTTPS-i kõikjal brauseri laiendus, mis krüpteerib liiklust.

Lähima avatud Wi-Fi otsimiseks saate kasutada tasuta tsooni programmi Androidis. Lisaks on olemas mõned paroolid suletud juurdepääsupunktidele (millele programmi kasutajatele pääseb).

IV Koolis WEP-s

WEP - vananenud turvastandard, mis on staatiliste rünnakute suhtes haavatav, sest IV-kokkupõrked. Pärast WPA2 võrgu autentimist ilmuvad mõned inimesed WEP-i kasutavad püsivara uutes versioonides, mis ei ole isegi seadetes.

2007. aastal pakutud Tessa-Weinmani Pyshkini kõige tõhusam rünnak. Häkkimise jaoks peate pealtkuulanud mitu kümneid tuhandeid pakette.

Kuidas kaitsta ennast: vahetage võrgu autentimise meetod AES-i või WPA2-ga ruuteri seadetes.

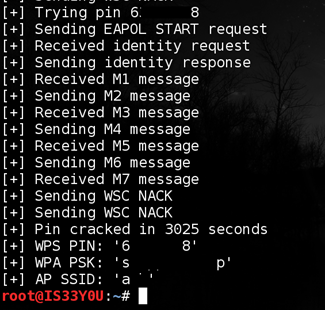

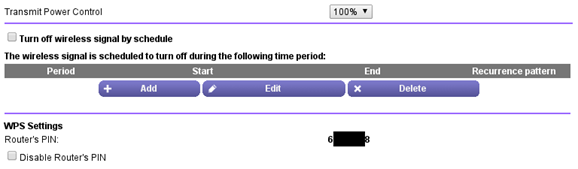

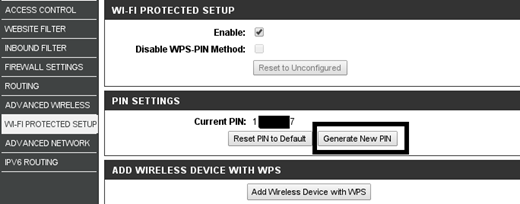

Valik WPS PIN.

WPS-pin on iga ruuteri jaoks 8-kohaline number. See on büst läbi sõnastikku. Kasutaja paigaldab WPA parooli kompleksi kombinatsiooni ja mitte seda meelde jätta, aktiveerib WPS-PIN-koodi. Õige PIN-koodi ülekandmine ruuterile tähendab järgnevat ülekannet seadete kliendile, sealhulgas mis tahes keerukuse WPA parool.

Peamine WPS probleem on PIN-koodi viimane number on kontrollsumma. See vähendab PIN-koodi tõhusat pikkust 8-7 tähemärki. Lisaks kontrollib ruuter koodi, purustades selle pooleks, st parooli konfiskeerimiseks kulub umbes 11 000 kombinatsioone.

Kaitse: värskendage ruuteri püsivara. Uuendatud versioonil peab olema pärast mitmeid ebaõnnestunud koodi sisendit aktiveeritud blokeerimisfunktsiooni. Kui funktsiooni ei pakuta - lülitage WPS välja.

Muud võimalused WPS-pin

Wi-Fi-ga ühendamine PIN-koodi abil on võimalik seadme otsese juurdepääsu kaudu. PIN-koodi saab marsruuteri substraadist "sõbraliku külastuse ajal".

Lisaks ruuter võib püsivara värskenduse või lähtestamise ajal avada. Sellisel juhul saab naaber sisestada ruuteri liidese standardse sisselogimise ja parooli abil ning õppida PIN-koodi. Pärast seda selgub WPA parool paar sekundit.

Kaitsemeetod: Eemaldage kleebis parool ja ärge jätke pöörduspunkti avatud sekundi järel. Muutke perioodiliselt WPS-pin ruuteri liidese kaudu.

Parooli parool

Hardumine WPA 4-Way käepigistus ohvri ja pöörduspunkti vahel saate väljavõtte WPA käepigistamise sõnastiku.

Kaitse: kasutage kompleksi WPA paroole numbritest, tähemärkidest ja tähtedest erinevates registris.

Phishing Wi-Fi kaudu

Kui te ei õnnestu WiFi-programmide häkkimises õnnestub, kasutage inimtegurit, kes on petetud, sundides kasutajal juurdepääsupunktile parooli andma parooli.

Phishing rünnakud on sagedamini läbi e-posti teel, kuid vähesed kirjutavad oma parooli Waifaile kirjas. Naabri segamiseks on see lihtsam muuta teise pöörduspunkti ühendamiseks. Seda tehakse Pythonis kirjutatud Wifipisheri utiliidi abil.

Krakkimisprotsess toimub järgmise algoritmi järgi:

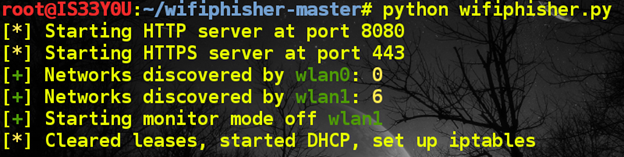

- Utiliit valmistab ründaja arvuti: konfigureerib HTTP ja HTTPS-serverite, täidab WLAN0 ja WLAN1 traadita liideseid. Hakkab jälgima ühte leitud liidestest ja saab DHCP teenuste kaudu täiendavat IP-d.

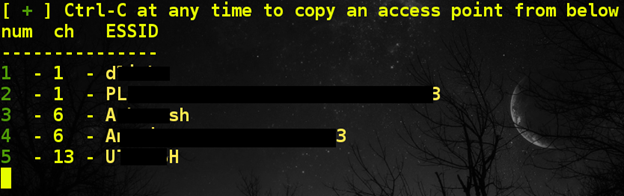

- Konsool kuvab rünnakute juurdepääsupunktide loendi.

- Kasuliku kloonid valitud punkti nimi ja üritab praeguse originaalse võrgu väljastamist.

- Ohver langeb Interneti ja see ühendab kloonitud pöörduspunktiga.

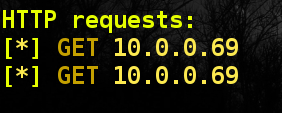

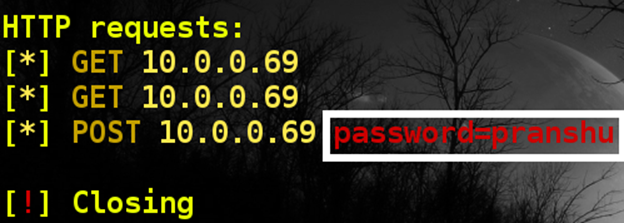

- Ühenduse ajal saab konsooli ründaja teavet uue ühenduse kohta.

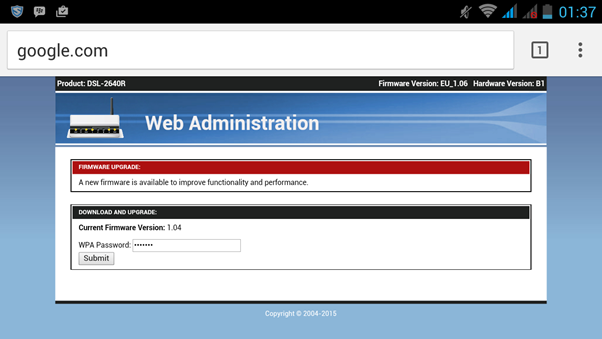

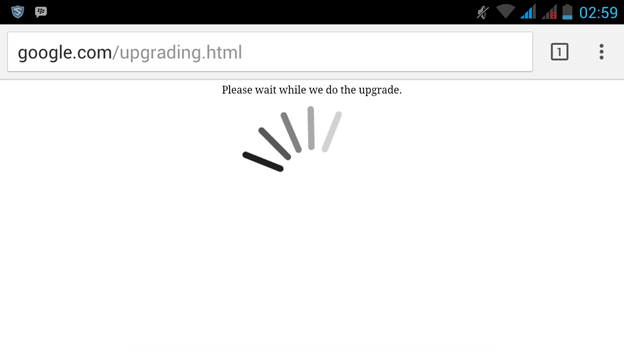

- Ohver püüab avada mis tahes saiti, kuid selle asemel kuvatakse andmepüügi lehel. Näiteks Google.ru asemel kuvatakse ühenduse viga, paludes meil parooli uuesti sisestada. Lehekülg võib olla väga sarnane teenuseosutaja või ruuteri liidese standardlehele.

- Kui ohver ei kahtlusta midagi ja tutvustab parooli, internet töötab ja ründaja saab parooli oma konsooli.

Kaitsemeetod: Kontrollige lehekülgi hoolikalt enne parooli sisestamist, isegi kui külastate autoriteetset saiti.

Tagajärjed häkkimine

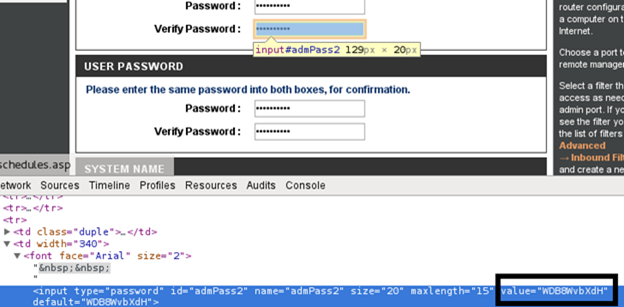

Juurdepääs Wi-Fi avab juurdepääsu ruuteri seadetele. Ja arvestades, et harva keegi muudab ruuteri liidese standardparooli, mis on internetis postitatud teave, ülesanne on oluliselt lihtsustatud. Seadistamise juhtimine on võrguhaldus.

Juurdepääs WiFi-le häkkimise kaudu muudab WPS-PIN-koodi ja pärast lisateavet saitide loa andmiseks.

Wi-Fi juurdepääs võimaldab asjakohaseid kommunaalteenuseid DNS-i ümberkonfigureerida, mis suunab pangateenuste kasutajaid fiktiivsetele lehekülgedele.

Kui võrk on häkkinud, siis isegi parooli muutmine ei aita: ründaja salvestab WPS-PIN-koodi või määrata Trooja programmi püsivara.

Kokkuvõte

See artikkel ei ole mõeldud ühendama teid naabervaifa häkkimiseks, vaid ütlevad populaarsete haavatavuste kohta, mille abil nad võivad põhjustada kahjusid, sealhulgas materjali.

Mõned headus ei ole kahju, et levitada piiramatut internetti või nad ei tea, kuidas parooli pöörduspunkti panna panna. Muidugi, kui naabrid kasutavad lihtsalt oma piiramatut internetti tasuta, ei tee midagi halba. Aga sa avate juurdepääsu oma paroolidele. Oli juhtumeid, kui inimesed püüdsid asendada, vaadates läbi ebaseaduslike saitide kaudu kellegi teise IP-st.

Kaasaegne püsivara marsruuteritele tehakse võimalikult lihtsaks ja mugavaks, nii et isegi kogemusteta inimesed saavad konfigureerida oma Interneti turvalisust liidese kaudu. Kasutage käesolevas artiklis kirjeldatud kaitsemeetodeid maksimaalsele, panna iga ressursi jaoks keerulised ja unikaalsed paroolid.

Teenuse "Kõnede keelustamine" Megafoonist

Teenuse "Kõnede keelustamine" Megafoonist Tele Support Service2: Tasuta telefon

Tele Support Service2: Tasuta telefon Kuidas ühendada Bluetooth-kõrvaklapid arvutiga?

Kuidas ühendada Bluetooth-kõrvaklapid arvutiga?