6 եղանակներ, ինչպես միանալ WiFi- ի հարեւանին եւ պաշտպանության մեթոդներին

Ի տարբերություն կորպորատիվ մուտքի կետերի, հարեւան երթուղիչները խոցելի են շատ ավելին: Հատուկ ծրագրերի օգնությամբ (կեղծիք եւ այլն), Wi-Fi- ը վագոն է, նույնիսկ առանց հակերների հմտությունների: Անշուշտ, նույնիսկ ձեր հարեւանները խնդիրներ ունեն երթուղիչի կազմաձեւում կամ գաղտնաբառեր չեն արժեն: Այս հոդվածը օգտակար կլինի նրանց համար, ովքեր ցանկանում են իմանալ, թե ինչպես կարելի է կապվել WiFi հարեւանին եւ նրանց, ովքեր ցանկանում են պաշտպանել իրենց ազատության սիրահարներից:

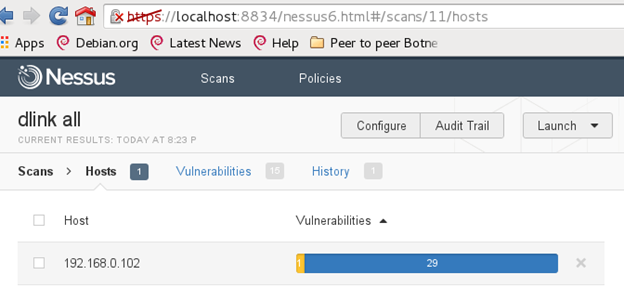

Հակերության մեթոդը կախված է հարեւանի WiFi ցանցի կազմաձեւից: Անվտանգության ցանկացած ստանդարտում կան խոցելիություններ, որոնք կարող են հարձակվող օգտագործել սեփական նպատակներով:

Բաց մուտք

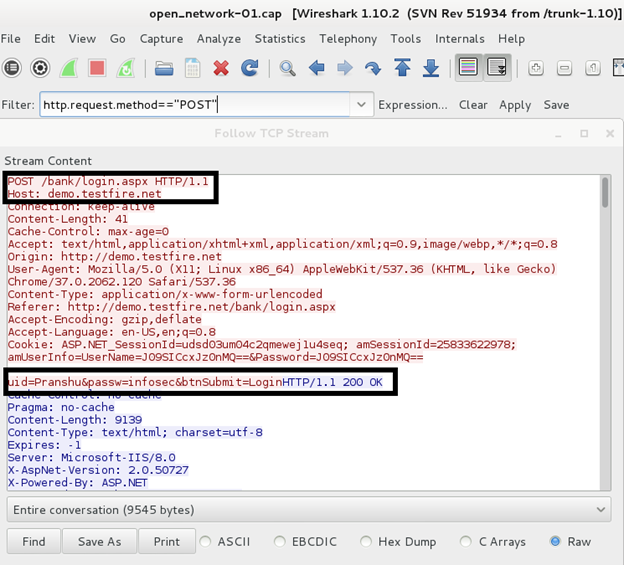

Բացօթյա թեժ կետը հազվադեպ երեւույթ է, բայց այն գոյություն ունի: Փաթեթները չեն ենթարկվում կոդավորվածներին, ցանկացած օգտագործող կարող է ընդհատել երթեւեկությունը `կիրառելով օդափոխիչ-NG ծրագիրը: Ընդհանուր տվյալները վերլուծվում են CIRESCARK- ում:

Այժմ քիչ հավանական է, քանի որ այն վայրերը, որոնք աշխատում են անձնական տվյալների հետ, օգտագործում են անվտանգ կապ (HTTPS):

Պաշտպանության եղանակ. Դրեք CKA-2 ստեղնաշարի բանալին երթուղիչի վրա: Եթե \u200b\u200bաշխատում եք Open Wi-Fi- ի միջոցով, օգտագործեք HTTPS- ը ամենուրեք զննարկչի ընդլայնում, որը ծածկում է երթեւեկությունը:

Մոտակա բաց Wi-Fi որոնելու համար կարող եք օգտագործել անվճար գոտու ծրագիրը Android- ում: Բացի այդ, փակ մուտքի կետեր կան որոշ գաղտնաբառեր (որոնցից օգտատերերը հնարավորություն են տվել ծրագրի օգտագործողներին):

IV կոլիսներ WEP- ում

WEP - հնացած անվտանգության չափանիշ, որը խոցելի է ստատիկ հարձակումներից, IV- բախումների պատճառով: WPA2 ցանցի նույնականացումից հետո հայտնվում է, քչերն են օգտագործում IP- ն, որոնվածի նոր վարկածներում, այն նույնիսկ պարամետրերում չէ:

2007 թ. Առաջարկվող Թեսսա-Վայնիստ Փյուշկինի ամենաարդյունավետ հարձակումը: Հերսելու համար հարկավոր է ընդհատել մի քանի տասնյակ հազարավոր փաթեթներ:

Ինչպես պաշտպանել ինքներդ. Փոխեք ցանցի վավերացման մեթոդը AES կամ WPA2- ում `երթուղիչի պարամետրերում:

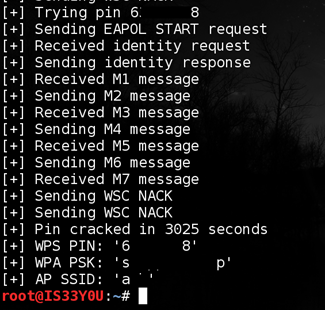

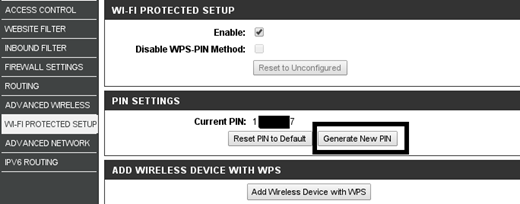

Ընտրեք WPS PIN:

WPS PIN- ը 8-նիշանոց համար է, յուրաքանչյուր երթուղիչի անհատական: Այն կիսանդրու է բառարանի միջոցով կիսանդրին: Օգտագործողը տեղադրում է WPA գաղտնաբառի բարդ համադրություն, եւ ոչ թե անգիր այն, ակտիվացնում է WPS-PIN- ը: Pin իշտ PIN կոդի փոխանցումը երթուղիչին նշանակում է կայանքների հետագա փոխանցում `պարամետրերի հաճախորդին, ներառյալ ցանկացած բարդության WPA գաղտնաբառը:

Main WPS խնդիրը PIN կոդի վերջին թվանշանն է `ստուգումն է: Սա նվազեցնում է PIN կոդի արդյունավետ երկարությունը 8-ից 7 նիշից: Բացի այդ, երթուղիչը ստուգում է ծածկագիրը, կիսով չափ խախտելը, այսինքն, գաղտնաբառը խլելու համար կպահանջվի մոտ 11,000 կոմբինացիա:

Պաշտպանություն. Թարմացրեք երթուղիչի որոնվածը: Թարմացված տարբերակը պետք է ունենա արգելափակման գործառույթ, որն ակտիվացված է մի քանի անհաջող կոդերից հետո: Եթե \u200b\u200bգործառույթը չի տրամադրվում. Անջատեք WPS- ը:

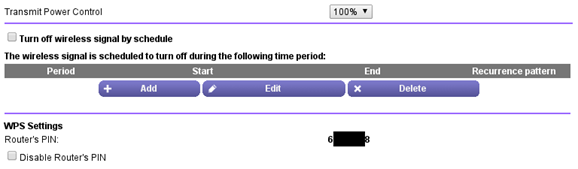

WPS PIN ստանալու այլ եղանակներ

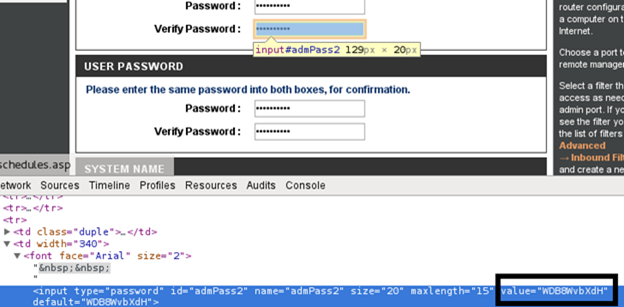

PIN կոդի միջոցով Wi-Fi- ին միացնելը հնարավոր է սարքավորումների ուղղակի հասանելիության միջոցով: PIN- ը կարելի է ստանալ «Ընկերական այցի» ընթացքում երթուղիչային ենթաշերտից:

Բացի այդ, երթուղիչը կարող է մնալ բաց, որոնվածի թարմացման կամ վերականգնման ընթացքում: Այս դեպքում հարեւանը կարող է մուտքագրել երթուղիչի միջերես, օգտագործելով ստանդարտ մուտք եւ գաղտնաբառ եւ սովորեք PIN: Դրանից հետո WPA գաղտնաբառը պարզվում է մի քանի վայրկյանում:

Պաշտպանության մեթոդ. Հեռացրեք կպչուն պիտակը գաղտնաբառով եւ մի թողեք մուտքի կետը բացվում է վայրկյանով: Պարբերաբար փոխեք WPS PIN- ը երթուղիչի միջերեսով:

Գաղտնաբառ գաղտնաբառ

Զոհերի եւ մուտքի կետի միջեւ WPA 4-ճանապարհի ձեռքսեղմման հետախուզման մեջ եք, կարող եք արդյունահանել բառարան WPA- ի ձեռքսեղմումից:

Պաշտպանություն. Օգտագործեք բարդ WPA գաղտնաբառեր տարբեր գրանցամատյաններում թվերից, կերպարներից եւ տառերից:

Phishing Wi-Fi- ի միջոցով

Եթե \u200b\u200bձեզ չհաջողվի WiFi ծրագրերը թալանելուց, օգտագործեք մարդկային գործոնը, խաբված լինելու համար օգտագործողին գաղտնաբառ տալու կետին:

Ձկնորսական հարձակումներն ավելի հաճախ իրականացվում են էլփոստի միջոցով, բայց քչերն են գրելու իրենց գաղտնաբառը «Վայֆայի» նամակում: Հարեւանը շփոթելու համար ավելի հեշտ է այն կապել մուտքի այլ կետի հետ: Դա արվում է Python- ում գրված Wifiphisher կոմունալ ծառայությունների միջոցով:

Ճեղքման գործընթացը տեղի է ունենում հետեւյալ ալգորիթմի համաձայն.

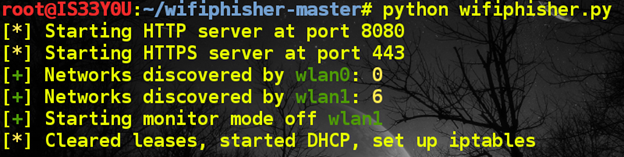

- Կոմունալ ծրագիրը պատրաստում է հարձակվողի համակարգիչը. Կարգավորեք HTTP եւ HTTPS սերվերներ, կատարում է WLAN0 եւ WLAN1 անլար միջերեսներ: Սկսում է հետեւել գտած ինտերֆեյսերից մեկին եւ լրացուցիչ IP է ստանում DHCP ծառայությունների միջոցով:

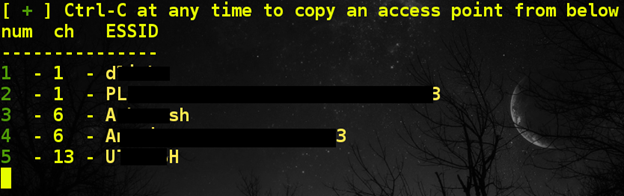

- Վահանակը ցուցադրում է հարձակման համար մատչելի մուտքի կետերի ցուցակ:

- Կոմունալ կլոնները Ընտրված կետի անվանումը եւ փորձում են դուրս գալ ընթացիկ բնօրինակ ցանցը:

- Տուժածը ընկնում է ինտերնետը, եւ այն միանում է կլոնավորված մուտքի կետին:

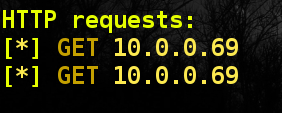

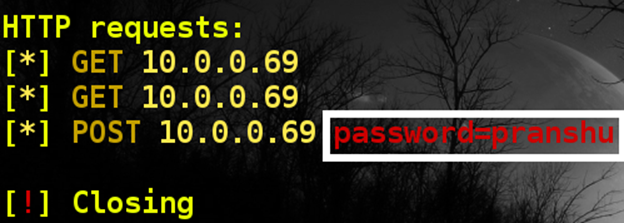

- Միացման ընթացքում վահանակում հարձակվողը տեղեկատվություն է ներկայացնում նոր կապի մասին:

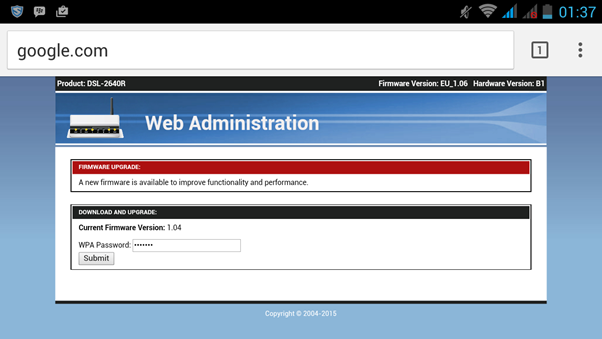

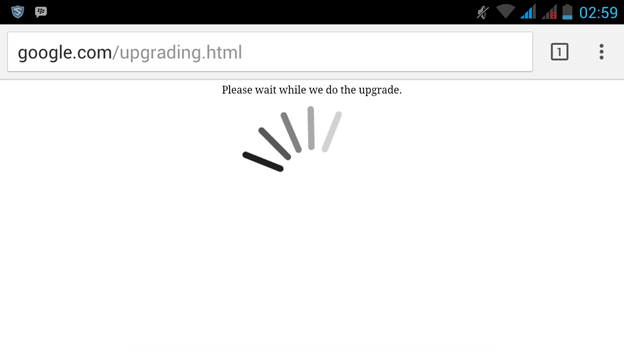

- Տուժածը փորձում է բացել ցանկացած վայր, բայց փոխարենը ցույց է տալիս ֆիշինգի էջը: Օրինակ, Google- ի փոխարեն, Connection- ի սխալը կցուցադրվի `խնդրելով մեզ կրկին մուտքագրել գաղտնաբառը: Էջը կարող է շատ նման լինել մատակարարի կամ երթուղիչի միջերեսի ստանդարտ էջին:

- Եթե \u200b\u200bտուժողը որեւէ բան չի կասկածում եւ չի ներկայացնում գաղտնաբառը, ինտերնետը կաշխատի, եւ հարձակվողը կստանա գաղտնաբառ իր վահանակում:

Պաշտպանության մեթոդ. Գաղտնաբառ մուտք գործելուց առաջ ուշադիր ստուգեք էջերը, նույնիսկ եթե այցելում եք հեղինակավոր կայք:

Հետեւանքներ հակերություն

Wi-Fi- ի մուտքը մուտք է գործում երթուղիչի պարամետրերին: Եվ հաշվի առնելով, որ հազվադեպ ինչ-որ մեկը փոխում է ստանդարտ գաղտնաբառը երթուղիչի միջերեսի վրա, որի մասին տեղեկությունները տեղադրվում են ինտերնետում, առաջադրանքը մեծապես պարզեցված է: Կարգավորումը կառավարումը ցանցի կառավարումն է:

Հակերության միջոցով WiFi մուտք ունենալը նախ կփոխի WPS PIN- ը, եւ կայքերում թույլտվության համար այլ տեղեկություններ մուտք գործելուց հետո:

Wi-Fi- ին մուտք ունենալը հնարավորություն կտա համապատասխան կոմունալ ծառայություններ վերականգնել DNS- ը, որը բանկային ծառայությունների օգտագործողներին կվերափոխի գեղարվեստական \u200b\u200bէջերին:

Եթե \u200b\u200bցանցը թալանվի, ապա նույնիսկ գաղտնաբառի փոփոխությունը չի օգնի. Հարձակվողը կփրկի WPS PIN- ը կամ տեղադրեք Trojan ծրագիրը որոնվածում:

Ամփոփություն

Այս հոդվածը նպատակ չունի ձեզ համատեղել հարեւան Vaifa- ին թալանելու համար, բայց պատմել հանրաճանաչ խոցելիության մասին, որոնց օգնությամբ դրանք կարող են կորուստներ առաջացնել:

Որոշ բարություն աննկատ ինտերնետ բաշխելու համար խղճահարություն չէ, կամ չգիտեն, թե ինչպես գաղտնաբառ տեղադրել մուտքի կետին: Իհարկե, եթե հարեւանները պարզապես անվճար կօգտագործեն ձեր անսահմանափակ ինտերնետը, ձեզ համար ոչ մի վատ բան չի լինի: Բայց այնպես որ դուք մուտք եք գործում ձեր գաղտնաբառերից: Եղել են դեպքեր, երբ մարդիկ փորձեցին փոխարինել, մեկ ուրիշի IP- ի ապօրինի վայրեր փնտրելով:

Ժամանակակից որոնվածը երթուղիչների համար պատրաստված է հնարավորինս պարզ եւ հարմար, այնպես որ նույնիսկ առանց փորձի մարդիկ կարող են ինտերֆեյսի միջոցով կարգավորել իրենց ինտերնետի անվտանգությունը: Օգտագործեք սույն հոդվածում նկարագրված պաշտպանության մեթոդները առավելագույնը, դրեք բարդ եւ եզակի գաղտնաբառեր յուրաքանչյուր ռեսուրսի համար:

Ծառայություն «Զանգերի արգելում» MegaFon- ից

Ծառայություն «Զանգերի արգելում» MegaFon- ից Tele Apply Service2: անվճար հեռախոս

Tele Apply Service2: անվճար հեռախոս Ինչպես միացնել Bluetooth ականջակալները համակարգչին:

Ինչպես միացնել Bluetooth ականջակալները համակարգչին: