6 راه، چگونگی اتصال به روش های همسایه و حفاظت از WiFi

بر خلاف نقاط دسترسی شرکت ها، روترهای همسایه بیشتر آسیب پذیر هستند. Wi-Fi با کمک برنامه های ویژه (WiFite، و غیره)، Wi-Fi حتی بدون مهارت های هکر، واگن است. مطمئنا حتی همسایگان شما در پیکربندی روتر مشکلاتی دارند یا کلمه عبور را نمی پردازند. این مقاله برای کسانی که می خواهند بدانند چگونه می توانند بدانند چگونه به همسایگی فای متصل شوند، و کسانی که می خواهند خود را از دوستداران Freebies محافظت کنند.

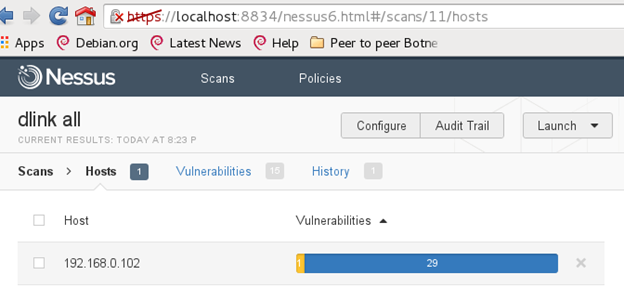

روش هک بستگی به پیکربندی شبکه WiFi همسایه دارد. در هر استاندارد ایمنی، آسیب پذیری هایی وجود دارد که می توانند از مهاجم برای اهداف خود استفاده کنند.

دسترسی آزاد

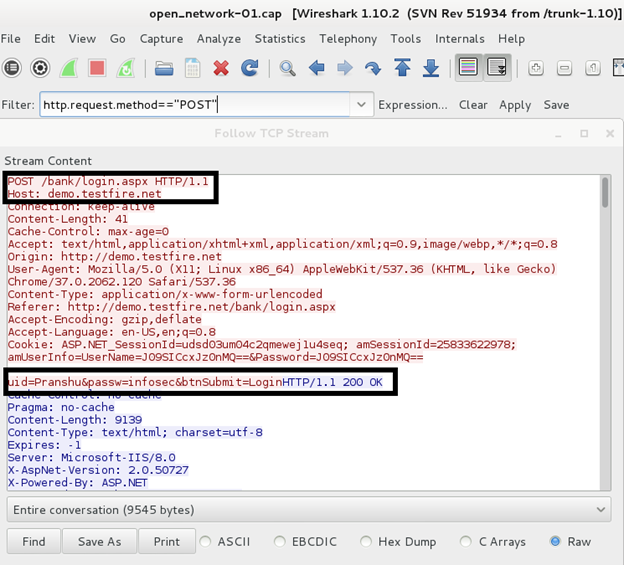

نقطه کانونی در فضای باز یک پدیده نادر است، اما این وجود دارد. بسته ها به رمزگذاری نمی شوند، هر کاربر می تواند با استفاده از ابزار Airodump-NG، ترافیک را از بین ببرد. داده های متوقف شده در Wireshark مورد تجزیه و تحلیل قرار گرفته است.

در حال حاضر بعید است، زیرا سایت هایی که با اطلاعات شخصی کار می کنند، از یک اتصال امن استفاده می کنند (HTTPS).

روش حفاظت: یک کلید پیچیده WPA-2 را روی روتر قرار دهید. اگر از طریق Wi-Fi باز کار کنید، از HTTPS Extension مرورگر استفاده کنید، که ترافیک را رمزگذاری می کند.

برای جستجوی نزدیکترین Wi-Fi باز، می توانید از برنامه منطقه آزاد در Android استفاده کنید. علاوه بر این، برخی از کلمات عبور برای دسترسی به نقاط دسترسی بسته وجود دارد (که کاربران از برنامه به آن دسترسی داشتند).

IV COLLISSES در WEP

WEP - یک استاندارد امنیتی قدیمی، که به دلیل برخورد IV به حملات استاتیک آسیب پذیر است. پس از تأیید اعتبار شبکه WPA2، تعداد کمی از مردم از WEP استفاده می کنند، در نسخه های جدید سیستم عامل حتی در تنظیمات نیست.

موثر ترین حمله تسا وینمان پیچکین، پیشنهاد شده در سال 2007. برای هک کردن، شما باید چندین ده هزار بسته را از بین ببرید.

نحوه محافظت از خود: روش احراز هویت شبکه را در AES یا WPA2 در تنظیمات روتر تغییر دهید.

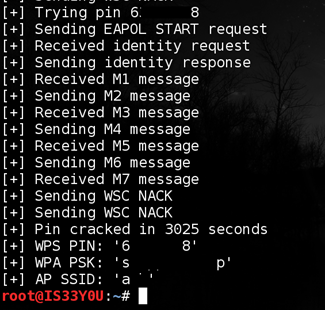

انتخاب WPS پین.

پین WPS یک عدد 8 رقمی است، فرد برای هر روتر. از طریق فرهنگ لغت توسط مجسمه سازی شده است. کاربر یک ترکیب پیچیده از رمز عبور WPA را نصب می کند و نه به حفظ آن، PIN WPS را فعال می کند. انتقال کد پین درست به روتر به معنای انتقال بعدی به مشتری از تنظیمات، از جمله رمز عبور WPA هر گونه پیچیدگی است.

مشکل اصلی WPS آخرین رقم کد پین، چکمه است. این طول مؤثر کد پین را از 8 تا 7 کاراکتر کاهش می دهد. علاوه بر این، روتر کد را بررسی می کند، آن را به نصف کاهش می دهد، یعنی آن، حدود 11،000 ترکیب برای گرفتن رمز عبور را می گیرد.

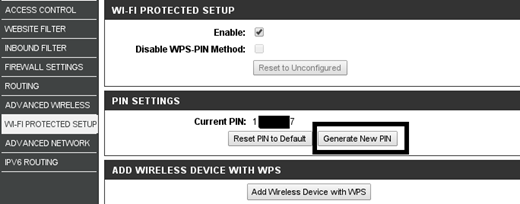

حفاظت: به روز رسانی سیستم عامل روتر. نسخه به روز شده باید پس از چندین ورودی کد ناموفق، یک تابع مسدود شده داشته باشد. اگر تابع ارائه نشده باشد، WPS را خاموش کنید.

راه های دیگر برای دریافت پین WPS

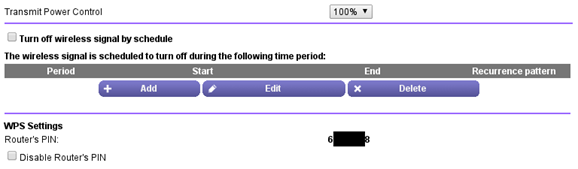

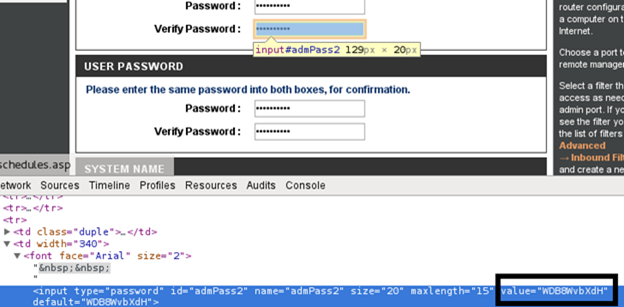

اتصال به Wi-Fi با استفاده از یک کد پین ممکن است از طریق دسترسی مستقیم به تجهیزات امکان پذیر باشد. پین را می توان از یک بستر روتر در طی یک "دوستانه" بدست آورد.

علاوه بر این، روتر می تواند در طول به روز رسانی سیستم عامل یا بازنشانی باز شود. در این مورد، همسایه می تواند رابط روتر را با استفاده از ورود استاندارد و رمز عبور وارد کنید و پین را یاد بگیرید. پس از آن، رمز عبور WPA در چند ثانیه تبدیل می شود.

روش حفاظت: برچسب را با یک رمز عبور حذف کنید و نقطه دسترسی را برای یک ثانیه باز نکنید. به صورت دوره ای پین WPS را از طریق رابط روتر تغییر دهید.

رمز عبور رمز عبور

دستگیری WPA 4-way دستبند بین قربانی و نقطه دسترسی، شما می توانید فرهنگ لغت را از WPA Handshake استخراج کنید.

حفاظت: از رمزهای عبور پیچیده WPA از اعداد، شخصیت ها و حروف در ثبت نام مختلف استفاده کنید.

فیشینگ از طریق Wi-Fi

اگر شما در هک کردن برنامه های فای موفق نباشید، از عامل انسانی استفاده کنید، زیرا کاربر را مجبور به دادن رمز عبور به نقطه دسترسی می کند.

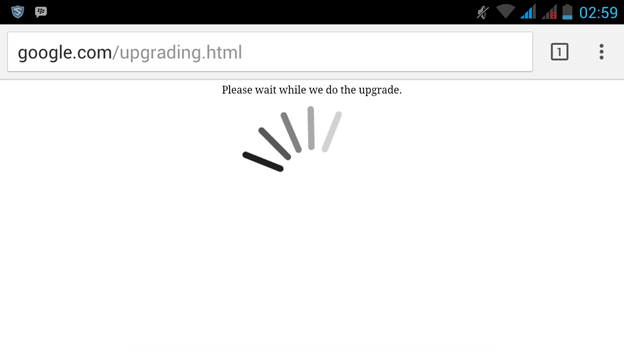

حملات فیشینگ اغلب از طریق ایمیل انجام می شود، اما تعداد کمی از رمز عبور خود را برای Waifai در نامه بنویسید. برای اشتباه یک همسایه، آن را آسان تر می شود آن را به یک نقطه دسترسی دیگر متصل کنید. این کار با استفاده از ابزار Wifiphisher نوشته شده در پایتون انجام شده است.

فرآیند ترک خوردگی بر اساس الگوریتم زیر رخ می دهد:

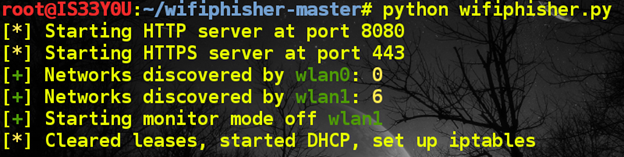

- این ابزار کامپیوتر مهاجم را تهیه می کند: سرورهای HTTP و HTTPS را تنظیم می کند، رابط های WLAN0 و WLAN1 بی سیم را انجام می دهد. شروع به پیگیری یکی از رابط های یافت می شود و IP اضافی را از طریق خدمات DHCP دریافت می کند.

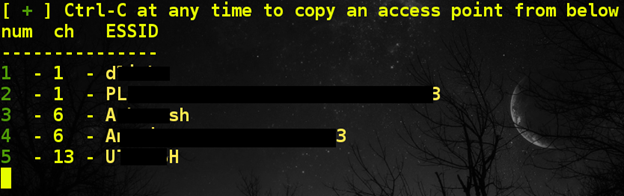

- کنسول لیستی از نقاط دسترسی را برای حمله نشان می دهد.

- ابزار کلون نام نقطه انتخاب شده و تلاش برای خروجی شبکه اصلی فعلی است.

- قربانی اینترنت را می گیرد و به نقطه دسترسی کلون شده متصل می شود.

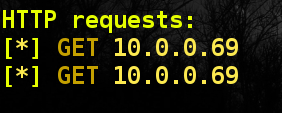

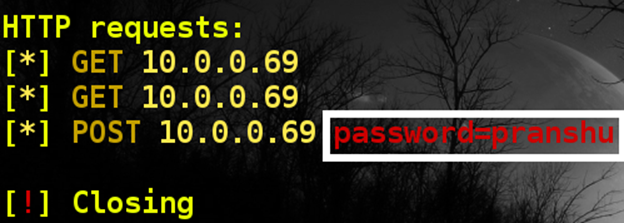

- در طول اتصال، مهاجم در کنسول اطلاعاتی در مورد یک اتصال جدید ارائه می دهد.

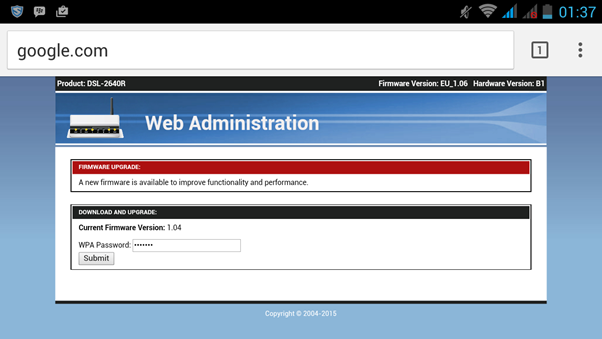

- قربانی سعی دارد هر سایت را باز کند، اما به جای آن یک صفحه فیشینگ را نشان می دهد. به عنوان مثال، به جای Google.ru یک خطای اتصال نمایش داده می شود که از ما درخواست می کند که رمز عبور را دوباره وارد کنید. صفحه می تواند بسیار شبیه به صفحه استاندارد ارائه دهنده یا رابط روتر باشد.

- اگر قربانی چیزی را مشکوک نکند و رمز عبور را معرفی کند، اینترنت کار خواهد کرد، و مهاجم رمز عبور خود را در کنسول خود دریافت خواهد کرد.

روش حفاظت: قبل از ورود به رمز عبور، صفحات را به دقت بررسی کنید، حتی اگر از سایت معتبر بازدید کنید.

پیامدهای هک کردن

دسترسی به Wi-Fi دسترسی به تنظیمات روتر را باز می کند. و با توجه به اینکه به ندرت کسی رمز عبور استاندارد را به رابط روتر تغییر می دهد، اطلاعاتی که در مورد آن در اینترنت نوشته شده است، وظیفه بسیار ساده شده است. مدیریت راه اندازی مدیریت شبکه است.

دسترسی به فای از طریق هک کردن ابتدا پین WPS را تغییر دهید و پس از دسترسی به اطلاعات دیگر برای مجوز در سایت ها.

دسترسی به Wi-Fi اجازه می دهد تا خدمات مناسب برای تنظیم مجدد DNS، که کاربران خدمات بانکی را به صفحات فریبنده هدایت می کند.

اگر شبکه هک شده باشد، حتی تغییر رمز عبور کمک نخواهد کرد: مهاجم پین WPS را ذخیره خواهد کرد یا برنامه تروجان را در سیستم عامل تنظیم می کند.

خلاصه

این مقاله در نظر گرفته نشده است تا شما را به هک کردن همسایه Vaifa متصل کند، اما در مورد آسیب پذیری های محبوب، با کمک آنها می تواند باعث تلفات، از جمله مواد شود.

برخی از مهربانی ها برای توزیع اینترنت نامحدود نیست، یا آنها نمی دانند چگونه رمز عبور را برای دسترسی به نقطه قرار دهند. البته، اگر همسایگان به سادگی از اینترنت نامحدود خود به صورت رایگان استفاده کنند، هیچ چیز بدی برای شما نخواهد بود. اما بنابراین شما دسترسی به گذرواژه های خود را باز کنید. مواردی بود که مردم سعی کردند جایگزین شوند، از طریق سایت های غیرقانونی از IP شخص دیگری به دنبال آن بودند.

سیستم عامل مدرن به روترها به عنوان ساده و راحت ساخته می شوند، بنابراین حتی افراد بدون تجربه می توانند امنیت اینترنت خود را از طریق رابط پیکربندی کنند. از روش های حفاظت شده در این مقاله به حداکثر استفاده کنید، رمزهای عبور پیچیده و منحصر به فرد را برای هر منبع استفاده کنید.

خدمات "ممنوعیت تماس" از Megafon

خدمات "ممنوعیت تماس" از Megafon پشتیبانی Tele Service2: تلفن رایگان

پشتیبانی Tele Service2: تلفن رایگان چگونه برای اتصال هدفون بلوتوث به کامپیوتر؟

چگونه برای اتصال هدفون بلوتوث به کامپیوتر؟