6 วิธีวิธีการเชื่อมต่อกับเพื่อนบ้าน WiFi และวิธีการป้องกัน

ซึ่งแตกต่างจากจุดเชื่อมต่อขององค์กรเราเตอร์ใกล้เคียงมีช่องโหว่มากขึ้น ด้วยความช่วยเหลือของโปรแกรมพิเศษ (Wifite ฯลฯ ), Wi-Fi เป็น wagoning แม้ไม่มีทักษะแฮ็กเกอร์ แน่นอนแม้กระทั่งเพื่อนบ้านของคุณมีปัญหาในการกำหนดค่าเราเตอร์หรือไม่ต้องใช้รหัสผ่าน บทความนี้จะเป็นประโยชน์สำหรับผู้ที่ต้องการทราบวิธีการเชื่อมต่อกับเพื่อนบ้าน WiFi และผู้ที่ต้องการปกป้องตนเองจากคนรักของ Freebies

วิธีการแฮ็คขึ้นอยู่กับการกำหนดค่าของเครือข่าย WiFi ของเพื่อนบ้าน ในมาตรฐานความปลอดภัยใด ๆ มีช่องโหว่ที่สามารถใช้ผู้โจมตีเพื่อวัตถุประสงค์ของตนเอง

เปิดการเข้าถึง

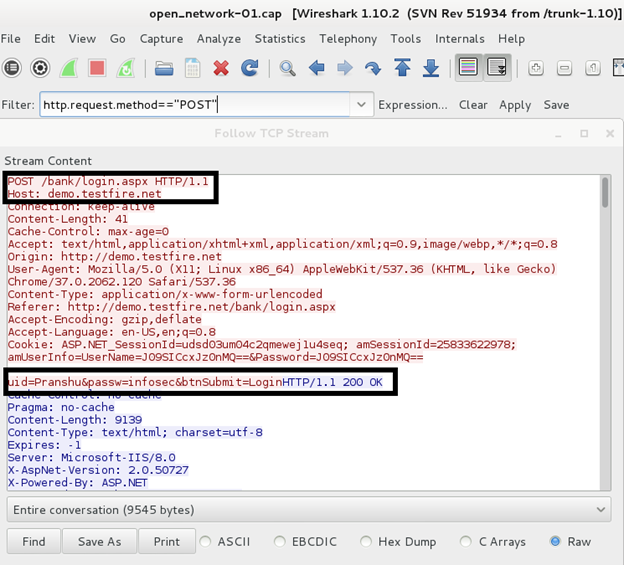

ฮอตสปอตกลางแจ้งเป็นปรากฏการณ์ที่หายาก แต่มีอยู่จริง แพ็คเกจไม่ได้อยู่ภายใต้การเข้ารหัสผู้ใช้ใด ๆ สามารถสกัดกั้นการเข้าชมได้โดยใช้ยูทิลิตี้ Airodump-NG วิเคราะห์ข้อมูลที่ดักใน Wireshark

ตอนนี้มันไม่น่าเป็นไปได้เนื่องจากเว็บไซต์ที่ทำงานกับข้อมูลส่วนบุคคลใช้การเชื่อมต่อที่ปลอดภัย (HTTPS)

วิธีการป้องกัน: ใส่กุญแจ WPA-2 ที่ซับซ้อนบนเราเตอร์ หากคุณทำงานผ่าน Wi-Fi แบบเปิดให้ใช้ส่วนขยายของเบราว์เซอร์ HTTPS ทุกที่ซึ่งเข้ารหัสการรับส่งข้อมูล

หากต้องการค้นหา Wi-Fi เปิดที่ใกล้ที่สุดคุณสามารถใช้โปรแกรมโซนฟรีบน Android นอกจากนี้ยังมีรหัสผ่านเพื่อปิดจุดเชื่อมต่อ (ซึ่งผู้ใช้งานของโปรแกรมให้การเข้าถึง)

IV collisses ใน WEP

WEP - มาตรฐานความปลอดภัยที่ล้าสมัยซึ่งมีความเสี่ยงต่อการโจมตีแบบคงที่เนื่องจากการชนแบบ IV หลังจากการรับรองความถูกต้องเครือข่าย WPA2 ปรากฏขึ้นไม่กี่คนที่ใช้ WEP ในเวอร์ชันใหม่ของเฟิร์มแวร์มันไม่ได้อยู่ในการตั้งค่า

การโจมตีที่มีประสิทธิภาพที่สุดของ Tessa-Weinman Pyshkin เสนอในปี 2550 สำหรับการแฮ็คคุณต้องสกัดกั้นแพ็คเกจหลายหมื่นหลายหมื่น

วิธีการป้องกันตัวเอง: เปลี่ยนวิธีการรับรองความถูกต้องเครือข่ายบน AES หรือ WPA2 ในการตั้งค่าเราเตอร์

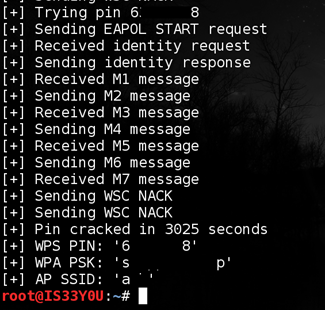

การเลือก WPS PIN

WPS PIN เป็นตัวเลข 8 หลักบุคคลสำหรับเราเตอร์แต่ละตัว มันถูกจับโดยหน้าอกผ่านพจนานุกรม ผู้ใช้ติดตั้งการรวมกันที่ซับซ้อนของรหัสผ่าน WPA และไม่ให้จดจำมันเปิดใช้งาน WPS-PIN การถ่ายโอนรหัส PIN ที่ถูกต้องไปยังเราเตอร์หมายถึงการส่งข้อมูลที่ตามมาไปยังไคลเอนต์ของการตั้งค่ารวมถึงรหัสผ่าน WPA ของความซับซ้อนใด ๆ

ปัญหา WPS หลักเป็นตัวเลขหลักสุดท้ายของรหัส PIN คือการตรวจสอบ สิ่งนี้จะช่วยลดความยาวที่มีประสิทธิภาพของรหัส PIN จาก 8 ถึง 7 ตัวอักษร นอกจากนี้เราเตอร์จะตรวจสอบรหัสทำลายมันครึ่งนั่นคือมันจะใช้เวลาประมาณ 11,000 ชุดเพื่อยึดรหัสผ่าน

การป้องกัน: อัปเดตเฟิร์มแวร์เราเตอร์ รุ่นที่อัปเดตต้องมีฟังก์ชั่นการบล็อกที่เปิดใช้งานหลังจากป้อนรหัสที่ไม่สำเร็จหลายรายการ หากไม่ได้ให้ฟังก์ชั่น - ปิด WPS

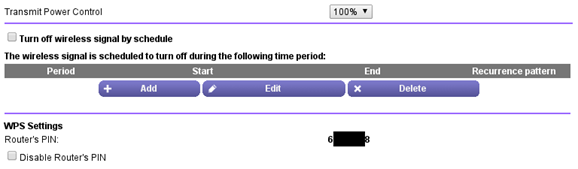

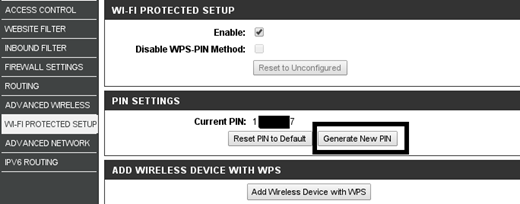

วิธีอื่น ๆ ในการรับ WPS PIN

การเชื่อมต่อกับ Wi-Fi โดยใช้รหัส PIN สามารถเข้าถึงอุปกรณ์โดยตรงได้โดยตรง PIN สามารถรับได้จากพื้นผิวเราเตอร์ระหว่างการเยี่ยมชม "เป็นมิตร"

นอกจากนี้เราเตอร์สามารถเปิดอยู่ในระหว่างการอัพเดตเฟิร์มแวร์หรือรีเซ็ต ในกรณีนี้เพื่อนบ้านสามารถเข้าสู่อินเทอร์เฟซเราเตอร์โดยใช้การเข้าสู่ระบบและรหัสผ่านมาตรฐานและเรียนรู้ PIN หลังจากนั้นรหัสผ่าน WPA จะกลายเป็นสองสามวินาที

วิธีการป้องกัน: ลบสติกเกอร์ด้วยรหัสผ่านและอย่าปล่อยให้จุดเข้าใช้งานเปิดเป็นวินาที เปลี่ยน PIN WPS เป็นระยะ ๆ ผ่านอินเทอร์เฟซเราเตอร์

รหัสผ่านรหัสผ่าน

การดักจับการจับมือ WPA 4 ทางระหว่างผู้ที่ตกเป็นเหยื่อและจุดเชื่อมต่อคุณสามารถแยกพจนานุกรมจาก WPA Handshake ได้

การป้องกัน: ใช้รหัสผ่าน WPA ที่ซับซ้อนจากตัวเลขตัวอักษรและตัวอักษรในการลงทะเบียนที่แตกต่างกัน

ฟิชชิงผ่าน Wi-Fi

หากคุณไม่ประสบความสำเร็จในการแฮ็คโปรแกรม WiFi ให้ใช้ปัจจัยมนุษย์ที่จะถูกหลอกให้ผู้ใช้ให้รหัสผ่านไปยังจุดเชื่อมต่อ

การโจมตีแบบฟิชชิงมักจะดำเนินการผ่านอีเมล แต่มีน้อยจะเขียนรหัสผ่านของพวกเขาสำหรับ Waifai ในจดหมาย เพื่อสร้างความสับสนให้กับเพื่อนบ้านมันง่ายกว่าที่จะทำให้มันเชื่อมต่อกับจุดเชื่อมต่ออื่น สิ่งนี้ทำโดยใช้ยูทิลิตี้ Wifiphisher ที่เขียนใน Python

กระบวนการแคร็กเกิดขึ้นตามอัลกอริทึมต่อไปนี้:

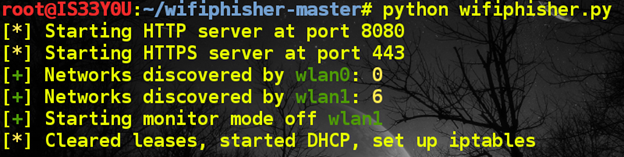

- ยูทิลิตี้เตรียมคอมพิวเตอร์ของผู้โจมตี: กำหนดค่าเซิร์ฟเวอร์ HTTP และ HTTPS ให้ดำเนินการอินเตอร์เฟสไร้สาย WLAN0 และ WLAN1 เริ่มติดตามหนึ่งในอินเทอร์เฟซที่พบและได้รับ IP เพิ่มเติมผ่านบริการ DHCP

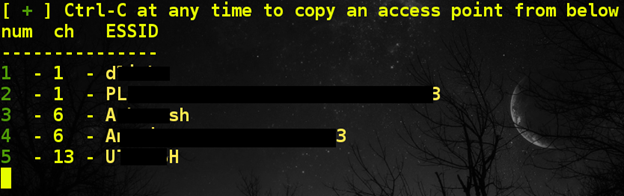

- คอนโซลแสดงรายการจุดเชื่อมต่อที่มีอยู่สำหรับการโจมตี

- ยูทิลิตี้โคลนชื่อของจุดที่เลือกและพยายามส่งสัญญาณเครือข่ายเดิมปัจจุบัน

- เหยื่อตกอยู่ในอินเทอร์เน็ตและเชื่อมต่อกับจุดเชื่อมต่อที่โคลน

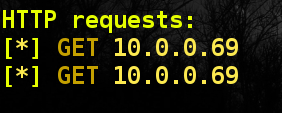

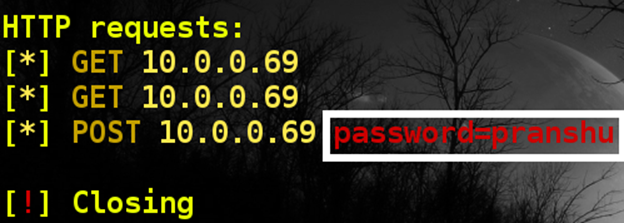

- ในระหว่างการเชื่อมต่อผู้โจมตีในคอนโซลมีข้อมูลเกี่ยวกับการเชื่อมต่อใหม่

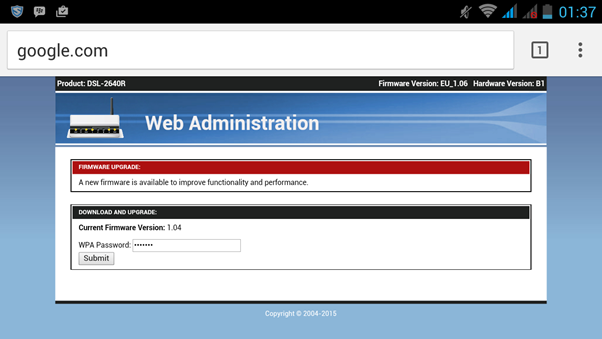

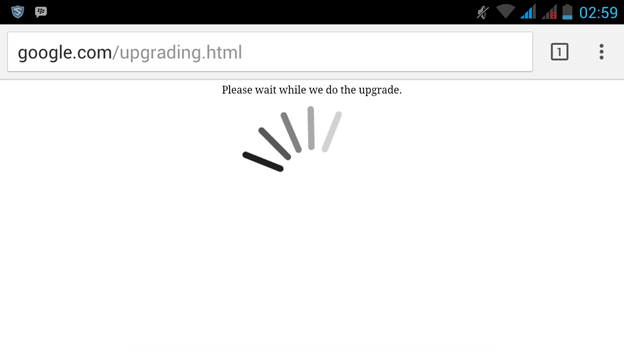

- เหยื่อกำลังพยายามเปิดเว็บไซต์ใด ๆ แต่แทนที่จะแสดงหน้าฟิชชิ่งแทน ตัวอย่างเช่นแทนที่จะเป็น Google.ru ข้อผิดพลาดการเชื่อมต่อจะปรากฏขึ้นเพื่อขอให้เราป้อนรหัสผ่านอีกครั้ง หน้าอาจคล้ายกับหน้ามาตรฐานของผู้ให้บริการหรืออินเตอร์เฟสเราเตอร์

- หากเหยื่อไม่ได้สงสัยอะไรเลยและแนะนำรหัสผ่านอินเทอร์เน็ตจะทำงานและผู้โจมตีจะได้รับรหัสผ่านในคอนโซลของเขา

วิธีการป้องกัน: ตรวจสอบหน้าอย่างละเอียดก่อนป้อนรหัสผ่านแม้ว่าคุณจะเยี่ยมชมเว็บไซต์ที่เชื่อถือได้

การแฮ็คผลที่ตามมา

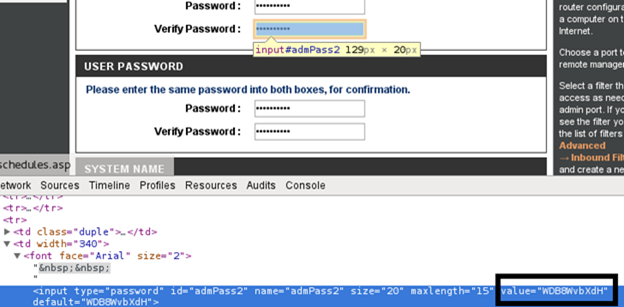

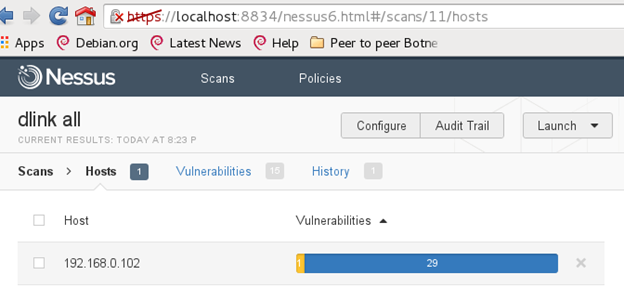

การเข้าถึง Wi-Fi เปิดการเข้าถึงการตั้งค่าเราเตอร์ และเมื่อพิจารณาว่าไม่มีใครบางคนเปลี่ยนรหัสผ่านมาตรฐานให้กับอินเทอร์เฟซเราเตอร์ข้อมูลเกี่ยวกับที่โพสต์บนอินเทอร์เน็ตงานนั้นง่ายมาก การจัดการการตั้งค่าคือการจัดการเครือข่าย

การเข้าถึง WiFi ผ่านการแฮ็คจะเปลี่ยน WPS PIN ก่อนและหลังจากเข้าถึงข้อมูลอื่น ๆ สำหรับการอนุญาตบนเว็บไซต์

การเข้าถึง Wi-Fi จะช่วยให้สาธารณูปโภคที่เหมาะสมสามารถกำหนดค่า DNS อีกครั้งซึ่งจะเปลี่ยนเส้นทางผู้ใช้บริการธนาคารไปยังหน้าสมมติขึ้น

หากเครือข่ายถูกแฮ็คแม้กระทั่งการเปลี่ยนรหัสผ่านจะไม่ช่วย: ผู้โจมตีจะบันทึก WPS PIN หรือตั้งค่าโปรแกรมโทรจันในเฟิร์มแวร์

สรุป

บทความนี้ไม่ได้มีวัตถุประสงค์เพื่อรวมคุณในการแฮ็ค Vaifa เพื่อนบ้าน แต่บอกเกี่ยวกับช่องโหว่ยอดนิยมด้วยความช่วยเหลือที่พวกเขาสามารถทำให้เกิดการสูญเสียรวมถึงวัสดุ

ความเมตตาบางอย่างไม่น่าเสียดายที่จะกระจายอินเทอร์เน็ตไม่ จำกัด หรือไม่ทราบวิธีการใส่รหัสผ่านไปยังจุดเข้าใช้งาน แน่นอนว่าถ้าเพื่อนบ้านจะใช้อินเทอร์เน็ตไม่ จำกัด ของคุณฟรีไม่มีอะไรเลวร้ายสำหรับคุณจะไม่ แต่ดังนั้นคุณจึงเปิดการเข้าถึงรหัสผ่านของคุณ มีบางกรณีเมื่อผู้คนพยายามที่จะทดแทนการมองผ่านเว็บไซต์ที่ผิดกฎหมายจาก IP ของคนอื่น

เฟิร์มแวร์ที่ทันสมัยสำหรับเราเตอร์ทำง่ายที่สุดเท่าที่จะเป็นไปได้และสะดวกสบายดังนั้นแม้แต่คนที่ไม่มีประสบการณ์สามารถกำหนดค่าความปลอดภัยของอินเทอร์เน็ตผ่านอินเตอร์เฟส ใช้วิธีการป้องกันที่อธิบายไว้ในบทความนี้เป็นรหัสผ่านที่ซับซ้อนและไม่ซ้ำกันสำหรับแต่ละทรัพยากร

บริการ "ห้ามการโทร" จาก Megafon

บริการ "ห้ามการโทร" จาก Megafon Tele Support Service2: โทรศัพท์ฟรี

Tele Support Service2: โทรศัพท์ฟรี วิธีการเชื่อมต่อหูฟังบลูทู ธ กับคอมพิวเตอร์?

วิธีการเชื่อมต่อหูฟังบลูทู ธ กับคอมพิวเตอร์?